1. LXC Server einrichten

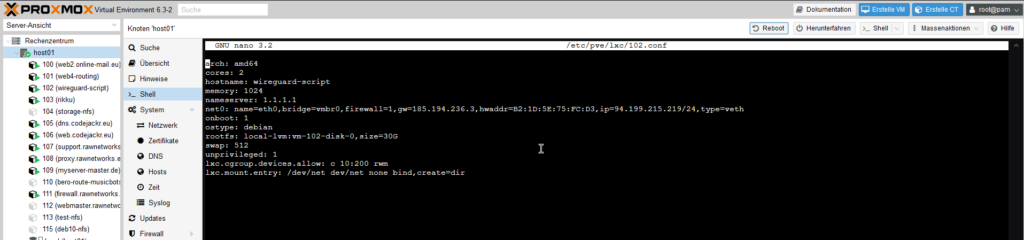

lxc.cgroup.devices.allow: c 10:200 rwm

lxc.mount.entry: /dev/net dev/net none bind,create=dirAls Erstes fügen wir in der Proxmox LXC Server Config folgende Einträge hinzu. Pfad: /etc/pve/lxc/Container-ID.conf

Bitte beachtet, dass mit Container-ID gemeint ist die LXC Container ID einzutragen, die Ihr aktuell angelegt habt.

WICHTIG: Wenn Ihr keinen LXC Server nutzt, so braucht Ihr Abschnitt 1. nicht anzuwenden.

2. WireGuard Server installieren mit Skript

Mit diesem Skript können wir im Hand um drehen einen WireGuard Server aufsetzen und mit der Autostart Funktion auf dem Client Server die Verbindung durchgehend Online halten. Es ist wirklich sehr einfach. 🙂

3. WireGuard Client einrichten inkl. Autostart

nano wireguard_manager.sh#!/bin/bash

# Blog: www.server-verstehen.de

# Free Scripts: www.rawscripts.eu

clear

clear

echo "

###################################

# Wireguard Manager 1.0 #

# CodeJackr #

###################################

# 1. Wireguard installieren #

###################################

# 2. Autostart einrichten #

# 3. Autostart entfernen #

###################################

# 4. Script verlassen #

###################################";

read -p "Geben Sie eine Zahl ein: " options

if [ $options = "1" ]; then

# Installiert die Pakete und downloadet von der Offizielen Seite das Wireguard Setup

apt update

apt full-upgrade -y

apt autoclean -y

apt autoremove -y

apt-get install sudo -y

apt install wget

wget git.io/wireguard -O wireguard-install.sh && bash wireguard-install.sh

clear

clear

read -p "Installation beendet. [Press ENTER]: "

fi

if [ $options = "2" ]; then

clear

read -p "Pfad der WireGuard Config: " confwire

cp $confwire /etc/wireguard/wg0.conf

sleep 2

sudo systemctl enable wg-quick@wg0.service

sudo systemctl daemon-reload

sleep 1

read -p "Einrichtung abgeschlossen! Soll die Verbindung nun hergestellt werden?: Ja/Nein" connect

if [ $connect = "Ja" ] || [ $connect = "ja" ] || [ $connect = "Y" ] || [ $connect = "y" ]; then

sudo systemctl start wg-quick@wg0

sleep 1

read -p "Verbindung wurde hergestellt! [Press ENTER]: "

fi

if [ $connect = "Nein" ] || [ $connect = "nein" ] || [ $connect = "N" ] || [ $connect = "n" ]; then

clear

read -p "Einrichtung abgeschlossen! [Press ENTER]: "

fi

fi

if [ $options = "3" ]; then

clear

sudo systemctl disable wg-quick@wg0.service

sudo rm -i /etc/systemd/system/wg-quick@wg0*

sudo systemctl daemon-reload

sudo systemctl reset-failed

read -p "Autostart wurde entfernt! Soll die Verbindung jetzt getrennt werden? (Enter) - Abbruch mit STRG+C"

sleep 3

sudo systemctl stop wg-quick@wg0

read -p "Fertig! [Press ENTER]: "

fi

if [ $options = "4" ]; then

exit

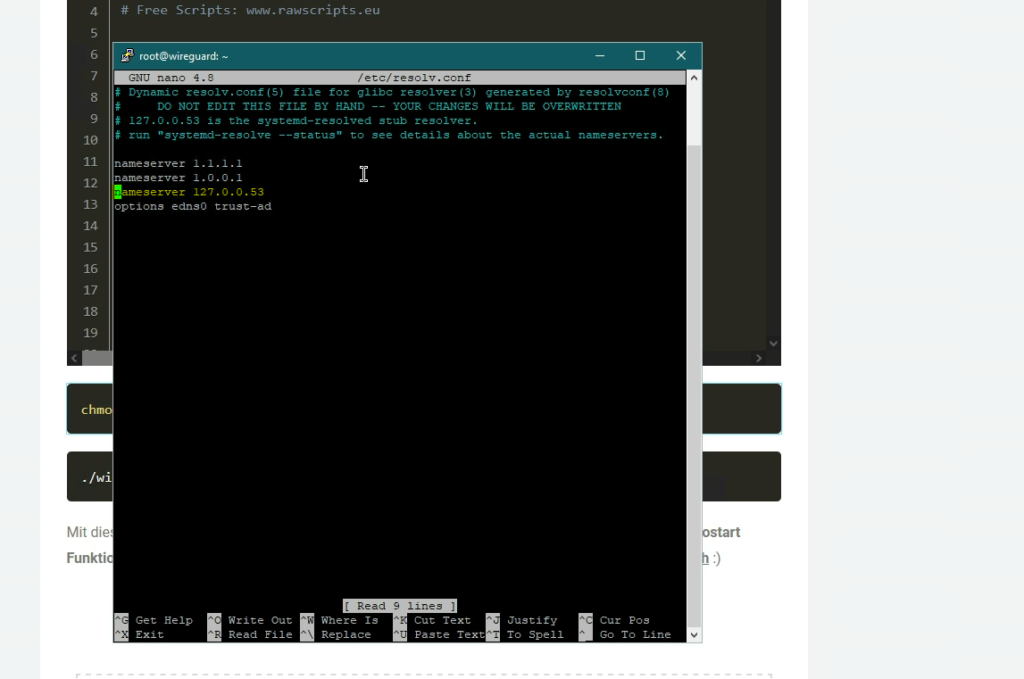

fichmod 777 wireguard_manager.sh./wireguard_manager.shMit diesen zwei Befehlen installieren wir WireGuard und eine Zusatzinstallation für WireGuard. Wie man schon im Video sehen konnte, sind mir doch zwei kleine Fehler aufgetreten, wodurch man erst diese zwei Befehle ausführen sollte, bevor man den Autostart mittels oberen Skript einrichtet.

4. Portweiterleitung einrichten mit IPtables

iptables -t nat -A PREROUTING -d ÖffentlicheIP -p udp -m udp --dport PortA:PortB -j DNAT --to-destination 10.7.0.2:PortA-PortB

iptables -t nat -A POSTROUTING -d ÖffentlicheIP -p udp -m udp --dport PortA:PortB -j SNAT --to-source 10.7.0.2

iptables -t nat -A PREROUTING -d ÖffentlicheIP -p tcp -m tcp --dport PortA:PortB -j DNAT --to-destination 10.7.0.2:PortA-PortB

iptables -t nat -A POSTROUTING -d ÖffentlicheIP -p tcp -m tcp --dport PortA:PortB -j SNAT --to-source 10.7.0.2

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADEÖffentlicheIP = Die IPv4 Adresse, die den Traffic weiterleiten soll zum WireGuard Client.

PortA = Von Port

PortB = Bis Port

10.7.0.2 = Ist eine Beispiellokale WireGuard VPN zugewiesene IP-Adresse. Bitte also abändern, falls abweichend.

eth0 = Bitte abändern, falls von deinem Haupt Netzwerk Device abweichend ist.

Schreibe einen Kommentar zu Kiyo Antwort abbrechen