Willkommen!

Herzlich Willkommen zu diesem Tutorial 🙂 In diesem Tutorial möchte ich euch die installation von CloudPanel erklären. Zudem wie man auch seine Ports und Zugänge effektiv schützt von äußerem Einfluss von Bots, Scannern etc. mittels Internes VPN (Wireguard – Site-To-Site).

1. Was ist CloudPanel?

CloudPanel ist eine kostenlose Webhosting Software worauf man seine Webseiten hosten und verwalten kann. Es ist eben ein Self-Hosted Control Panel für die eigene Webseiten Verwaltung. Ich selbst nutze bereits auch CloudPanel und es läuft alles reibungslos! 🙂 Ich denke auch das es eine gute Alternative ist für die kostenpflichtigen Webhosting Softwares ist, denn es ist leicht zu installieren, verwalten und ist nicht unübersichtlich.

2. Welches Linux OS sollte ich nutzen?

Ich nutze für dieses Tutorial Ubuntu 22.04 mit 8192 MB RAM. Auch Debian 11 sollte möglich sein also eben eines von den beiden Varianten. Das CloudPanel ist ein guter RAM Verbraucher, deswegen empfehle ich 8GB RAM oder höher sofern möglich. Es ist auch egal ob es auf einem Dedizierten Server gehostet wird oder per mindestens KVM Virtualisierung.

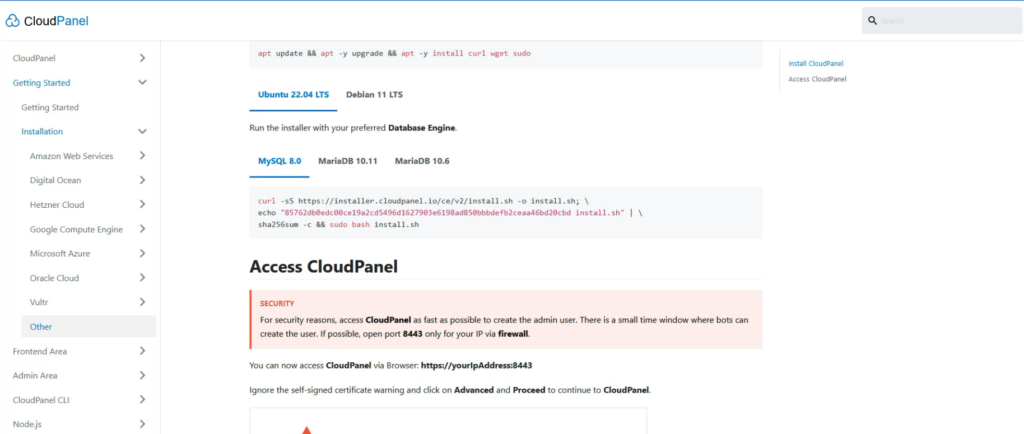

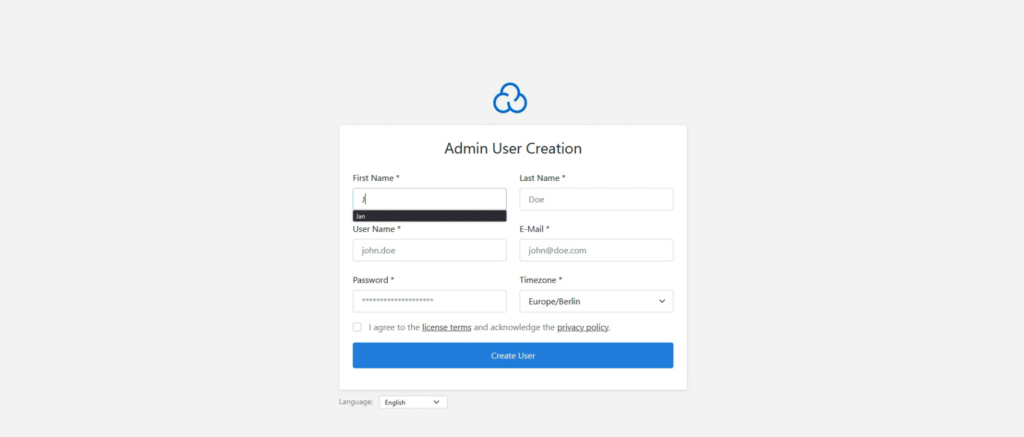

3. So installierst du das CloudPanel

Auf CloudPanel.io können wir die ersten Installationsschritte befolgen und den Installer Code kopieren und direkt in der SSH Konsole einfügen und mit ENTER das ganze starten. Danach ist erstmal nichts mehr zu unternehmen bis die Installation abgeschlossen ist.

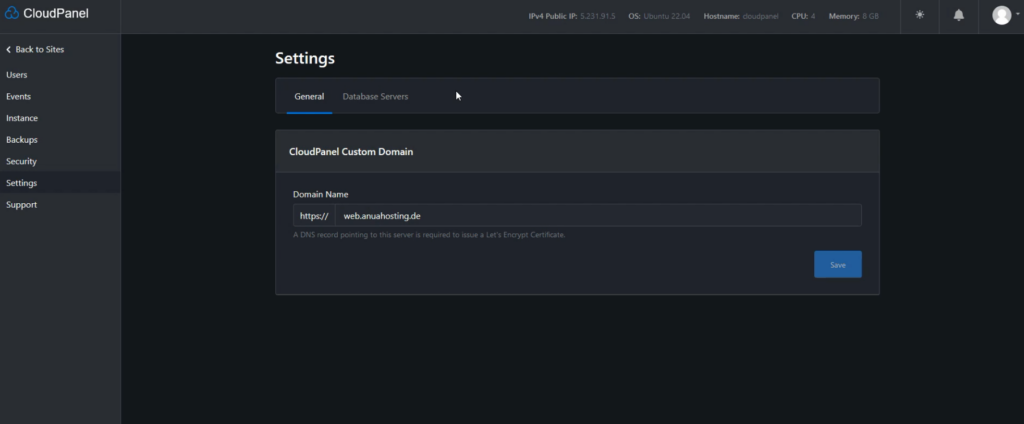

3.1 Jetzt eine Domain oder Sub-Domain nur für CloudPanel Zugang anlegen

Damit wir mit einem echten SSL-Zertifikat eine sichere Verbindung über das CloudPanel aufbauen können, müssen wir dafür eine Domain bereit halten. Das kann ein @ – für root Domain Record sein, oder ein z.B web.example.com Eintrag sein also ein sogenannter Sub-Domain Eintrag bei dem jeweiligen Domain Provider.

Danach wird automatisch im Hintergrund ein Let’s Encrypt Zertifikat für die jeweilige angelegte CloudPanel Domain angefordert und installiert.

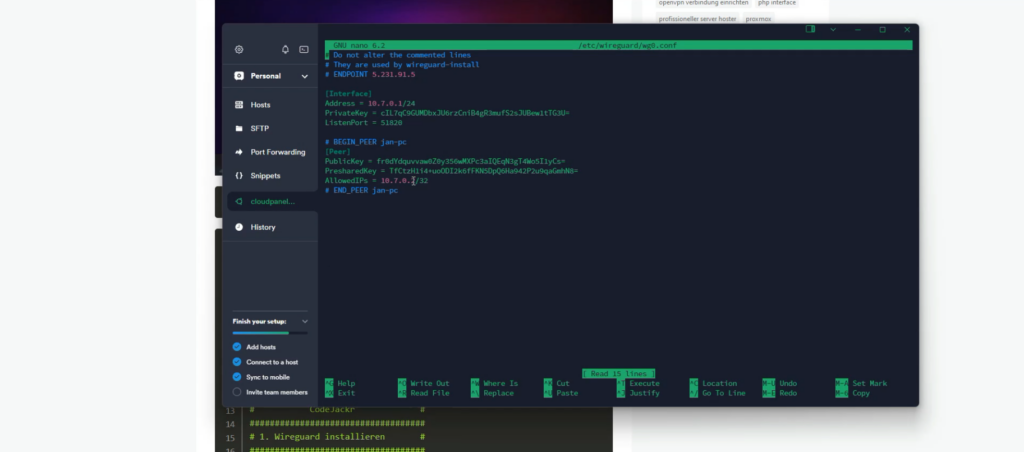

4. Wireguard Server installieren für Interne Absicherung

Zum Wireguard installer – hier hatte ich bereits ein Tutorial mit einem Einrichtungsinstaller für Wireguard Server veröffentlicht. Ihr braucht zwar nicht das LXC Tutorial für dieses Tutorial befolgen aber den Installer könnt Ihr gerne trotzdem euch einmal kopieren 😉 Er hilft euch bei der Installation eines Wireguard Servers und das ganz automatisch mit kompletter Einrichtung. Beachtet das ein Zusätzliches Skript im /root/wireguard-install.sh geladen wird, worüber Ihr im Anschluss nochmal das Skript die 777 Rechte vergibt und dann darüber weitere Clients erstellen könnt für die Wireguard Client und Server Authentifizierung und Lokale VPN IP-Adressen vergabe. Auch damit Ihr nicht zwingend mit der Öffentlichen IP-Adresse während der Verbindung surfen müsst, könnt Ihr das ganze im Hintergund halten. Mit der Site-To-Site Funktion kann man dies umsetzten.

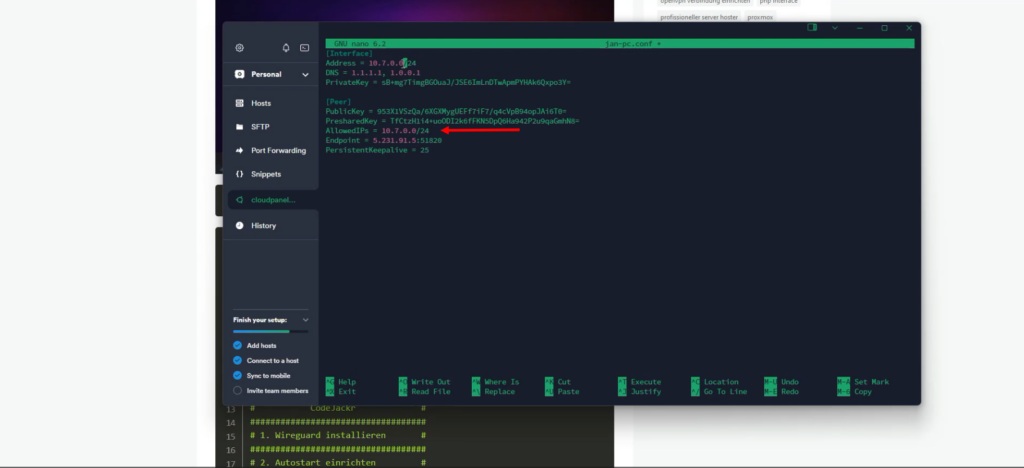

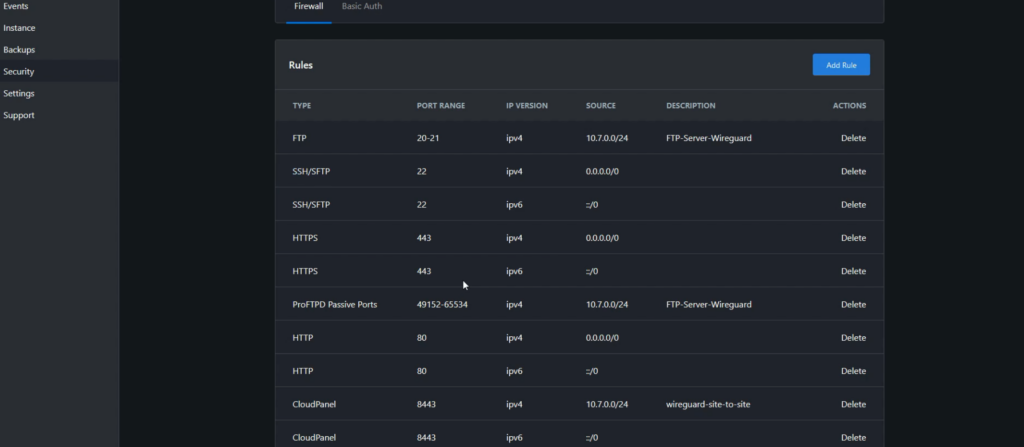

Unter AllowedIPs kann ich jeweils im Client das 10.7.0.0/24 freigeben sodass im Endeffekt alle Clients im diesen Netz mich erreichen können oder umgekehrt. Das bedeutet also nehme ich 0.0.0.0/0 als route raus und trage z.B mein nur Internes VPN-Subnet 10.7.0.0/24 ein, so würde ich automatisch in den Site-To-Site Modus gehen. Ich hätte also nicht die direkte Webserver IP als Internet Zugang sondern meine bestehende Haus-IP und bin trotzdem mit dem Lokalen Wireguard Netzwerk verbunden. Darüber hinaus können sich dann alle Clients austauschen innerhalb des sicheren Virtuellen Netzwerkes. 10.7.0.1 würde dann der gateway bzw. Wireguard sein, wo sich dann automatisch das CloudPanel befindet. Ich könnte also dann in der Integrierten CloudPanel Firewall den IPv4 Subnetz Eintrag ändern zum gewünschten Client oder Wireguard Subnetzes. Wenn ich also zusätzlich CloudPanel sage, mache nur den Port z.B FTP (21) frei für das Wireguard Netzwerk 10.7.0.0/24, dann würden nur interne autorisierte und Verschlüsselte Datentransfers genehmigt werden und im Globalen Internet wäre dann auch Port 21 (FTP) nicht zu erreichen außer er befindet sich in der sicheren Netzwerk Umgebung. Das ist eine von den sichersten Methoden und Standards.

Im Source Bereich einfach dann von 0.0.0.0/0 auf z.B 10.7.0.0/24 setzen und speichern.

So würden dann automatisch die Ports nicht mehr Öffentlich erreichbar sein, sondern nur Intern im Sicheren Wireguard Netzwerk.

Beitrag teilen?

Wie hilfreich war dieser Beitrag?

Klicke auf die Sterne um zu bewerten!

Durchschnittliche Bewertung 0 / 5. Anzahl Bewertungen: 0

Bisher keine Bewertungen! Sei der Erste, der diesen Beitrag bewertet.

Schreibe einen Kommentar